【高危漏洞预警】DNSMASQ多高危漏洞公告

【高危漏洞预警】DNSMASQ多高危漏洞公告

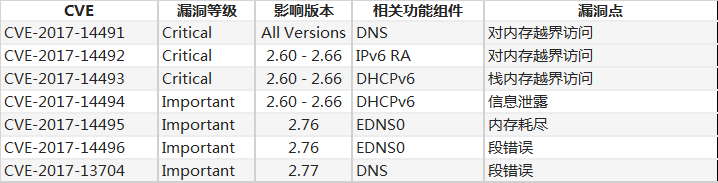

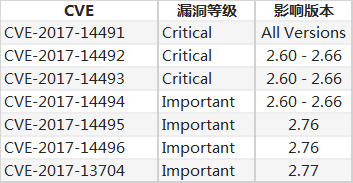

首页 | 产品&服务 | 解决方案 | 帮助中心 | 关于我们 2017年10月2日, 由Google安全团队发现的多个DNSMASQ安全漏洞被披露。其中漏洞编号为 CVE-2017-14491、CVE-2017-14492、CVE-2017-14493 的三个漏洞被相关厂商标记为严重等级, 剩余编号为 CVE-2017-14494、CVE-2017-14495、CVE-2017-14496、CVE-2017-13704 的漏洞被标记为重要等级。

互盟服务团队提醒使用DNSMASQ用户尽快排查和升级处理,防止发生安全事件。

受影响范围:

漏洞修复方案:

1.相关Linux发行厂商已经提供了安全更新,您可以进行安全更新升级;

2.官网下载最新版本2.78安装升级:http://www.thekelleys.org.uk/dnsmasq/。

深圳市互盟科技股份有限公司

2017-10-03 13:18

详细说明:

DNSMASQ是一个小巧且方便地用于配置DNS和DHCP的工具,它提供了DNS功能和可选择的DHCP功能。在中小企业环境和云平台中被广泛使用,包括libvirt等在内组件都会直接使用它作为支撑。2017年10月2日, 由Google安全团队发现的多个DNSMASQ安全漏洞被披露。其中漏洞编号为:CVE-2017-14491、CVE-2017-14492、CVE-2017-14493 的三个漏洞被相关厂商标记为严重等级,其他漏洞编号为:CVE-2017-14494、CVE-2017-14495、CVE-2017-14496、CVE-2017-13704的漏洞被标记为重要等级。

阿里云安全提醒使用DNSMASQ用户尽快排查和升级处理,防止发生安全事件。

具体漏洞详情如下:

漏洞编号:

CVE-2017-14491

CVE-2017-14492

CVE-2017-14493

CVE-2017-14494

CVE-2017-14495

CVE-2017-14496

CVE-2017-13704

漏洞名称:

DNSMASQ多高危漏洞

漏洞评级:

高危

漏洞描述:

受影响的dnsmasq服务遭受远程任意代码执行攻击或远程拒绝服务攻击,造成主机被入侵或服务不可用,存在安全风险。

漏洞影响范围:

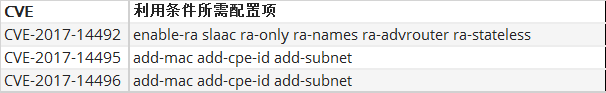

其中部分漏洞利用所需的环境非并非默认,需要单独配置:

漏洞检测:

开发或运维人员检查使用的DNSMASQ软件是否在受影响版本范围内。

漏洞修复建议(或缓解措施):

- 相关Linux发行厂商已经提供了安全更新,您可以通过 yum 或 apt-get 进行安全更新升级;

- 1.Ubuntu 14.04/16.04 LTS系列用户

- Ubuntu 16.04 LTS系列:升级Dnsmasq到 2.75-1ubuntu0.16.04.3

- Ubuntu 14.04 LTS系列:升级Dnsmasq到 2.68-1ubuntu0.2

- 1)sudo apt-get update && sudo apt-get install dnsmasq,进行Dnsmasq版本更新;

- 2)重启dnsmasq服务生效;

- 2.CentOS 6/7 系列用户

- CentOS 7系列:升级Dnsmasq到 2.76-2.el7_4.2

- CentOS 6系列:升级Dnsmasq到 2.48-18.el6_9

- 1)yum clean all && yum makecache,更新软件源;

- 2)yum -y update dnsmasq ,更新当前Dnsmasq版本;

- 3)重启dnsmasq服务生效;

- 官网下载最新版本编译安装升级:http://www.thekelleys.org.uk/dnsmasq/

提示:升级前请做好系统备份。

情报来源:

- DNSMASQ: Multiple Critical and Important vulnerabilities:https://access.redhat.com/security/vulnerabilities/3199382

- Behind the Masq: Yet more DNS, and DHCP, vulnerabilities:https://security.googleblog.com/2017/10/behind-masq-yet-more-dns-and-dhcp.html